Qu’est ce que c’est l’architecture de cybersécurité?

Hello!

Dans ce billet, nous verrons ce qu’est une architecture de cybersécurité de façon brève.

Une architecture de cybersécurité est un ensemble de structures, de principes, de protocoles, de politiques et de technologies conçues pour protéger les systèmes informatiques, les réseaux, les données et les actifs d’une organisation contre les menaces et les vulnérabilités liées à la cybersécurité. Elle vise à garantir la confidentialité, l’intégrité, la disponibilité et l’authenticité des informations et des systèmes informatiques tout en minimisant les risques liés aux attaques, aux intrusions et aux perturbations.

Une architecture de cybersécurité repose sur plusieurs composants clés, notamment :

-

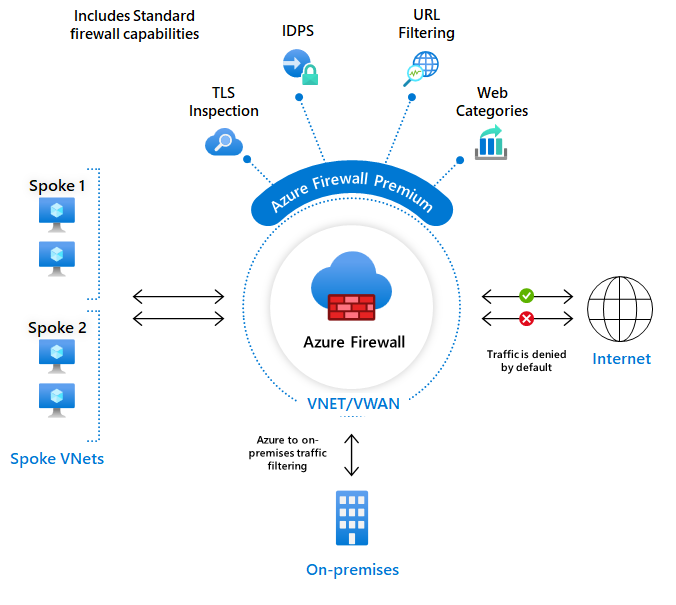

Réseau Sécurisé : La segmentation du réseau, l’utilisation de pare-feux, de routeurs sécurisés et de technologies de détection des menaces contribuent à créer un environnement réseau sûr.

Réseau Sécurisé : La segmentation du réseau, l’utilisation de pare-feux, de routeurs sécurisés et de technologies de détection des menaces contribuent à créer un environnement réseau sûr.

Pare-feu : Les pare-feux permettent de contrôler et de filtrer le trafic réseau entrant et sortant pour empêcher les attaques et les accès non autorisés.

-

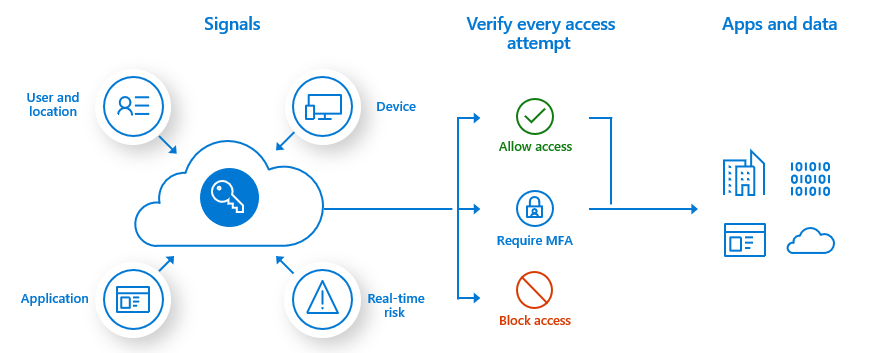

Sécurité des Identités et des Accès (IAM) : La gestion des identités et des accès permet de gérer les utilisateurs, les rôles et les autorisations d’accès aux systèmes et aux données.

-

Chiffrement : Le chiffrement des données en transit et au repos protège les informations sensibles contre les accès non autorisés.

-

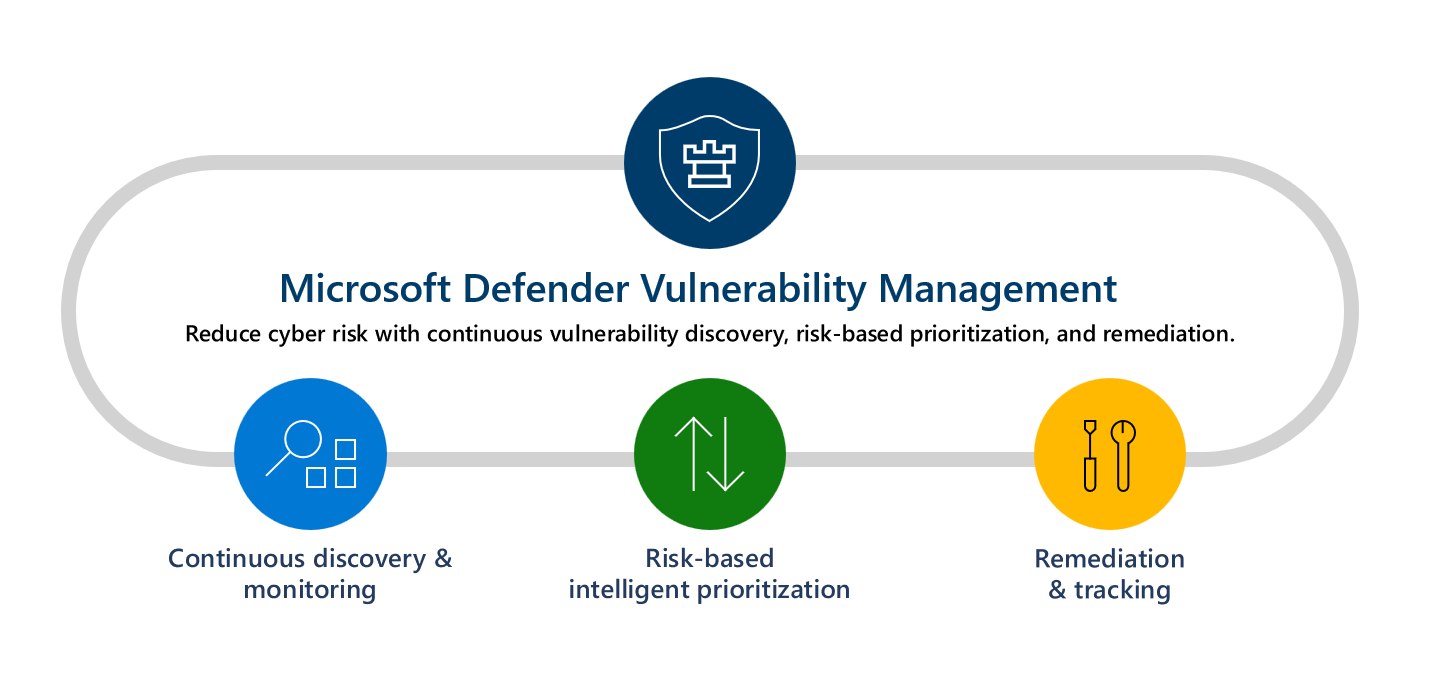

Gestion des Vulnérabilités : Il s’agit de détecter, d’évaluer et de corriger les vulnérabilités potentielles dans les systèmes et les applications.

Gestion des Vulnérabilités : Il s’agit de détecter, d’évaluer et de corriger les vulnérabilités potentielles dans les systèmes et les applications. -

Sécurité des Applications : La sécurisation des applications web et des applications d’entreprise est essentielle pour prévenir les attaques.

-

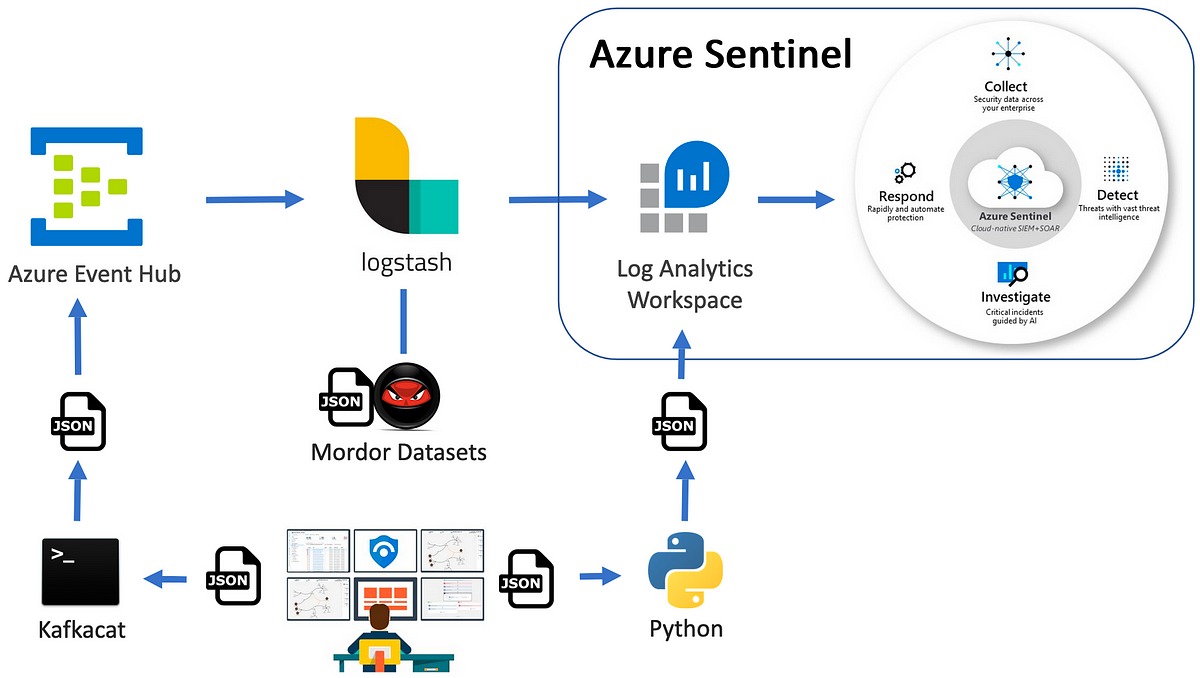

Surveillance et Détection des Menaces : Les systèmes de détection des intrusions (IDS), de prévention des intrusions (IPS) et de surveillance des journaux permettent de repérer les activités suspectes.

Surveillance et Détection des Menaces : Les systèmes de détection des intrusions (IDS), de prévention des intrusions (IPS) et de surveillance des journaux permettent de repérer les activités suspectes. -

Gestion des Patches : Le maintien à jour des systèmes avec les derniers correctifs de sécurité est essentiel pour réduire les risques.

-

Politiques de Sécurité : Les politiques de sécurité définissent les règles et les procédures que les utilisateurs et les administrateurs doivent suivre pour garantir un environnement sécurisé.

-

Formation et Sensibilisation : Les utilisateurs et le personnel doivent être formés aux meilleures pratiques de sécurité et sensibilisés aux menaces potentielles.

Authentification Multi-Facteurs (MFA) : L’authentification multi-facteurs ajoute une couche de sécurité en demandant aux utilisateurs de fournir plusieurs preuves d’identité pour accéder aux systèmes.

-

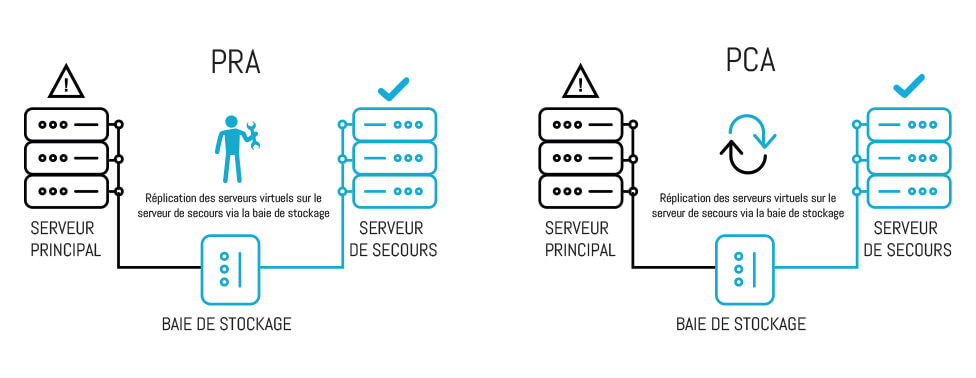

Plan de Continuité d’Activité (PCA) et de Reprise d’Activité (PRA) : Les plans de PCA et PRA garantissent la disponibilité des systèmes en cas de perturbation ou d’incident.

Plan de Continuité d’Activité (PCA) et de Reprise d’Activité (PRA) : Les plans de PCA et PRA garantissent la disponibilité des systèmes en cas de perturbation ou d’incident. -

Archivage et Sauvegarde : Les copies de sauvegarde des données sont essentielles pour récupérer en cas de perte de données due à des attaques ou des défaillances.

Une architecture de cybersécurité bien conçue s’appuie sur ces différents composants pour créer une défense multicouche contre les menaces et les vulnérabilités. Elle est conçue pour être adaptable et évolutive, car le paysage de la cybersécurité est en constante évolution, avec de nouvelles menaces et vulnérabilités qui apparaissent régulièrement. L’objectif principal est de garantir la sécurité de l’environnement informatique d’une organisation et de minimiser les risques liés à la cybersécurité.

Stay tuned!

![]()

Commentaires récents